أبجديات الأمن السيبراني لغير المتخصصين

أصبحت مسألة الأمن السيبراني تحديا كبيرا للشركات والأفراد على حد سواء؛ إذ ازداد انتشار الهجمات السيبرانية وازدادت تعقيداتها في الوقت نفسه على الأنظمة الحاسوبية والشبكات وموارد البنية التحتية وغيرها. وبالتالي أصبح من الضروري على كل مستخدمي الإنترنت اكتساب ثقافة معلوماتية حول الأمن السيبراني من باب المعرفة العلمية أولا، ومن باب التوفر على الحد الأدنى من الحماية للتعامل مع البرامج والأنظمة المعلوماتية المختلفة.

في هذا المقال سنقدم تعريفا للهجوم الإلكتروني أو ما يعرف بالاختراق السيبراني، كما سنتعرف على المهاجم الإلكتروني بكل أنواعه، ثم سنتحدث عن أنواع الهجمات الإلكترونية التي يمكن أن يتعرض لها الأفراد أو الشركات والمؤسسات، بالإضافة إلى الاطلاع على مدى خطورة وتأثير هاته الهجمات، وكيفية الوقاية منها.

قائمة المحتويات:

ما هو الهجوم السيبراني؟

الهجوم السيبراني أو الهجوم الإلكتروني هو مجموعة من الإجراءات التي تهدف إلى التأثير على أمن نظم المعلومات، أي المس بسلامة وسرية البيانات والمعلومات من خلال عرقلة الوصول إليها أو إحداث تغيير في محتواها من قبل أطراف غير مصرح لها بذلك سواء كانت داخلية أو خارجية.

غالبًا ما تبحث الجهات المهاجمة عن فدية أو أنواع أخرى من المكاسب الاقتصادية، لكن يمكن أن تكون هذه الهجمات بدوافع أخرى، كما سنرى في الفقرة الموالية:

أسباب الهجوم السبيراني:

فيما يلي بعض الدوافع المحتملة وراء الهجوم السيبراني:

1. الدوافع الاقتصادية:

يسعى بعض المهاجمين إلى تحقيق مكاسب مالية من خلال السرقة المالية أو سرقة البيانات أو تعطيل الأعمال.

فمثلا؛ قد يخترق مجرمو الإنترنت حسابًا مصرفيًا لسرقة الأموال مباشرة، أو استخدام حيل الهندسة الاجتماعية لخداع الأشخاص لإرسال الأموال إليهم. كما يمكن أن يسرقوا البيانات لبيعها على الويب المظلم أو الاحتفاظ بها مقابل فدية أو لسرقة الهوية.

2. دوافع ابتزازية:

الابتزاز تكتيك شائع، فقد يستخدم المتسللون برامج الفدية أو هجمات DDoS أو تكتيكات أخرى للاحتفاظ بالبيانات أو الأجهزة كرهائن حتى تدفع الشركة الفدية.

ووفقًا لمؤشر X-Force Threat Intelligence Index، فإن 27 بالمائة من الهجمات الإلكترونية تهدف إلى ابتزاز ضحاياها.

3. دوافع انتقامية:

يسعى المهاجمون ذوو الدوافع الشخصية، مثل الموظفين الحاليين أو السابقين الساخطين، في المقام الأول إلى الانتقام لبعض الأشخاص الذين يُنظر إليهم على أنهم ضعفاء. وبالتالي قد يأخذون المال أو يسرقون البيانات الحساسة أو يعطّلون أنظمة الشركة.

4. دوافع سياسية:

غالبًا ما يرتبط المهاجمون ذوو الدوافع السياسية بالحرب الإلكترونية أو الإرهاب الإلكتروني أو “القرصنة”.

في الحرب الإلكترونية، غالبًا ما تستهدف الجهات الفاعلة في الدولة القومية الوكالات الحكومية لأعدائها أو بنيتها التحتية الحيوية. فعلى سبيل المثال، منذ بداية الحرب بين روسيا وأوكرانيا، شهد كلا البلدين سلسلة من الهجمات الإلكترونية ضد المؤسسات الحيوية.

أما الناشطون المتسللون، الذين يطلق عليهم أيضا اسم “ناشطو القرصنة”، فإنهم في الغالب لا يتسببون في إلحاق أضرار جسيمة بأهدافهم. وبدلاً من ذلك ، فإنهم عادة ما يسعون إلى جلب الاهتمام لقضاياهم من خلال جعل هجماتهم معروفة للجمهور.

5. دوافع أخرى:

تشمل الدوافع الأقل شيوعًا للهجمات الإلكترونية التجسس على الشركات مثلا؛ حيث يسرق المتسللون الملكية الفكرية للحصول على ميزة غير عادلة على المنافسين. كما يمكن أن يسرقوا المعلومات الحساسة من المؤسسات والشركات والحكومات بهدف الاستفادة من هذه المعلومات في التجسس الصناعي أو الاستفادة منها في تحقيق المكاسب المالية.

من جهة أخرى، يوجد بعض المتسللين الذين يستغلون نقاط ضعف النظام لتحذير الآخرين منها أو الحصول على جوائز، أو بهدف التسلل للاستفادة من خدمات مجانية أو من أجل التحدي الفكري…

تعريف المهاجم الإلكتروني – Cyberattacker Profiles:

قد يكون المهاجم الإلكتروني فردا أو مجموعة من الأفراد ضمن شبكة تستهدف اختراق أنظمة معلومات الكمبيوتر أو بنيتها التحتية سواء بالنسبة للأجهزة التابعة للمؤسسات أو للأفراد.

وبالتالي يمكن تعريف المهاجم بأنه شخص أو جهة لديها المعرفة والإلمام الكافي بهذا المجال، الشيء الذي يسمح له بالوصول إلى البيانات أو الوظائف أو المناطق المحظورة في النظام دون الحصول على تصريح.

ويحتمل أن يكون ذلك بهدف الضرر مثل التخريب أو التعطيل أو طلب فدية أو أعمال إرهابية، أو بأهداف أخرى كالحصول على جوائز أو الكشف عن نقاط الضعف أو الثغرات في بعض النظم، أو بهدف الدفاع عن قضية معينة.

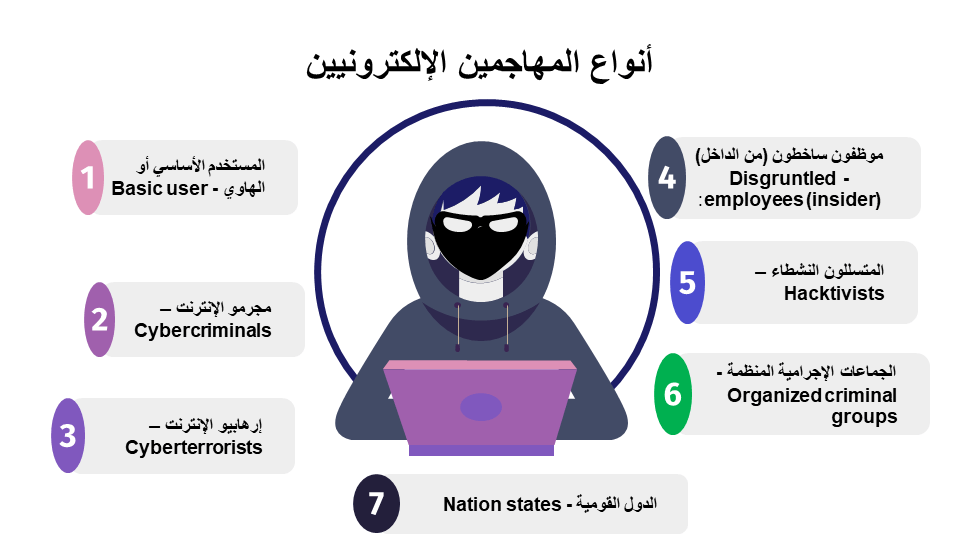

في كتاب “دليل الأمن السيبراني في التحول الرقمي – Guide to Cybersecurity in Digital Transformation” يقسم المؤلف Dietmar P. F. Möller المهاجمين السيبرانيين إلى 7 أصناف وهي:

1. المستخدم الأساسي أو الهاوي – Basic user:

يُعرف باسم script kiddie أو المتسلل غير المنظم أو الهاوي. وهو شخص يستخدم تقنيات مثبتة بالفعل ومن المحتمل أن تكون مؤتمتة لمهاجمة نظام ما. ويتمتع هذا المهاجم بوصول متوسط إلى الأجهزة والبرامج والاتصال بالإنترنت.

2. مجرمو الإنترنت – Cybercriminals :

قد يكون فردا أو مجموعات، يستخدمون التكنولوجيا لارتكاب أنشطة ضارة على أنظمة الكمبيوتر والشبكات وموارد البنية التحتية الرقمية وغيرها بقصد سرقة معلومات حساسة لتوليد فائدة مالية أو أصول.

يُطلق على مجرمي الإنترنت أحيانًا اسم قراصنة القبعة السوداء أو المتسلل المنظم، وهم وكلاء أو ميسرو جرائم الإنترنت. وغالبًا ما يصلون إلى الأسواق السرية لمجرمي الإنترنت الموجودة في الشبكة المظلمة لتداول الرموز والخدمات الضارة؛ مثل أدوات القرصنة.

ومن غير المرجح أن يركز مجرمو الإنترنت على كائن واحد؛ إذ يقومون بأنشطة على أعداد كبيرة من الضحايا عبر بعض المنصات أو البرامج المستخدمة أو سلوك عبر الإنترنت.

تتطلب الحماية من أنشطة المجرمين الإلكترونيين وعيًا بالأمن السيبراني، وفهمًا لنطاقات الهجمات الإلكترونية المحتملة والمخاطر المتوقعة، بالإضافة إلى تطوير نماذج من سيناريوهات الهجمات السيبرانية من أجل استراتيجية دفاعية فعالة.

3. إرهابيو الإنترنت – Cyberterrorists:

وهم من يقودون أي هجوم متعمد وذو دوافع إديولوجية ضد أنظمة المعلومات والشبكات والبرامج والبيانات وغيرها التي تؤدي إلى العنف أو تهدد به؛ بحيث يكون الهدف من الهجوم إرهاب المستهدفين أو توليد الخوف لديهم. وغالبًا ما يقوم المهاجمون الإلكترونيون بذلك عن طريق إتلاف البنية التحتية الحيوية أو تعطيلها.

4. موظفون ساخطون (من الداخل) – Disgruntled employees (insider):

يُشكل الأشخاص الذين يخططون لترك وظائفهم خطرًا بارتكاب خرق للأمن السيبراني؛ إذ إنهم يسببون بعض الأضرار من خلال سرقة البيانات عن طريق إرسال الملفات إلى حسابات البريد الإلكتروني الشخصية، فيحدثون حالات فشل في الأمن السيبراني عن طريق تحميل معلومات سرية إلى طرف ثالث دون إذن، مما يضع المؤسسة في مستوى أعلى من مخاطر الأمن السيبراني.

5. المتسللون النشطاء – Hacktivists:

تحيل هاته الكلمة على الهاكرز وعلى النشطاء السيبرانيين أيضا، الذين يستخدمون قدرات القرصنة الخاصة بهم للترويج لأجندة سياسية. وغالبًا ما تتعلق بحرية المعلومات (على سبيل المثال؛ أنونيموس).

6. الجماعات الإجرامية المنظمة – Organized criminal groups:

يشار إليها أيضًا باسم العصابة والجماعة والمافيا وغيرها. بشكل عام، فهي عبارة عن مجتمع من المجرمين المتورطين في الجريمة المنظمة، ويشار إليها أيضًا باسم العالم السفلي.

7. الدول القومية – Nation states:

تعمل الجهات الفاعلة في الدولة القومية لحساب الحكومة ولديها “ترخيص للاختراق” لتعطيل أو اختراق الحكومات أو المنظمات أو الأفراد المستهدفين للوصول إلى البيانات القيمة أو الأصول السرية. وقد يقومون باختراقات لها أهمية دولية بالغة.

ما هي الهجمات الإلكترونية الأكثر شيوعا؟

يستخدم المهاجمون الالكترونيون العديد من الأدوات والتقنيات المتطورة لشن هجمات إلكترونية ضد أنظمة تكنولوجيا المعلومات الخاصة بالمؤسسات وأجهزة الكمبيوتر الشخصية، وضد أهداف أخرى. وفيما لي بعض أنواع الهجمات الإلكترونية الأكثر شيوعًا:

أيهما أفضل لإعلانك .. فيسبوك أدس أم جوجل أدس؟

1. البرمجيات الخبيثة – Malware:

البرامج الخبيثة هو مصطلح يستخدم لوصف البرامج الضارة، بما في ذلك برامج التجسس وبرامج الفدية والفيروسات والديدان.

تخترق البرامج الضارة الشبكة من خلال ثغرة أمنية، عادةً عندما ينقر المستخدم فوق رابط خطير أو مرفق بريد إلكتروني؛ حيث يتم بعد ذلك تثبيت أحد البرامج الضارة.

وبمجرد دخول البرنامج الضار إلى النظام، يمكن أن تحصل الأشياء التالية:

- تعطل الوصول إلى المكونات الرئيسية للشبكة في حالة برامج الفدية؛

- تثبيت المزيد من البرامج الضارة؛

- الوصول إلى المعلومات الشخصية والخاصة في حالة برامج التجسس؛

- تعطيل مكونات النظام وجعله غير صالح للعمل.

2. هجمات الاحتيال – Phishing attacks:

يعد التصيد الاحتيالي تهديدًا إلكترونيًا شائعًا بشكل متزايد، ويقصد به ممارسة اتصالات احتيالية يبدو أنها واردة من مصدر موثوق وتكون عادةً عبر البريد الإلكتروني.

يكون الهدف من هذا التصيد هو سرقة البيانات الحساسة مثل بطاقة الائتمان ومعلومات تسجيل الدخول أو تثبيت برامج ضارة على جهاز الضحية.

3. هجوم الرجل الوسيط – man-in-the-middle (MiTM) / هجوم التنصت – eavesdropping attack:

في هجوم الرجل الوسيط man-in-the-middle (MiTM)، والذي يُطلق عليه أيضًا “هجوم التنصت”، يعترض أحد المتطفلين سرًا الاتصالات بين شخصين أو بين مستخدم وخادم.

يتم تنفيذ هجمات MitM بشكل شائع عبر شبكات wifi العامة وغير الآمنة، حيث يسهل نسبيًا على الجهات المهاجمة التجسس على حركة المرور، وبالتالي يمكن أن يقرأ المتسللون رسائل البريد الإلكتروني الخاصة بالمستخدم أو أيضا تغييرها وتعديلها سراً قبل وصولها إلى المستلم.

بشكل عام، بمجرد اختراق أحد البرامج الضارة للجهاز، يمكن للمهاجم تثبيت برنامج لمعالجة جميع معلومات الضحية.

4. هجوم رفض الخدمة : Denial-of-Service (DOS) Attack:

تعمل هجمات DoS عن طريق إغراق الأنظمة و / أو الخوادم و / أو الشبكات بحركة المرور لزيادة تحميل الموارد وعرض النطاق الترددي. والنتيجة هي جعل النظام غير قادر على معالجة الطلبات المشروعة وتنفيذها.

بالإضافة إلى هجمات رفض الخدمة (DoS)، هناك أيضًا هجمات رفض الخدمة الموزعة (DDoS).

تشبع هجمات DoS موارد النظام بهدف إعاقة الاستجابة لطلبات الخدمة. بينما يتم إطلاق هجوم DDoS من عدة أجهزة مضيفة مصابة بهدف تحقيق رفض الخدمة وإيقاف تشغيل النظام، مما يمهد الطريق لهجوم آخر لدخول الشبكة / البيئة.

ومن أكثر أنواع هجمات DoS و DDoS شيوعًا هي؛ هجوم TCP SYN الفيضاني وهجوم الدمعة وهجوم السنافر وهجوم ping-of-death و botnets.

5. حقن SQL injection – SQL:

تستخدم هجمات حقن SQL لغة الاستعلام الهيكلية (SQL) لإرسال أوامر ضارة إلى قاعدة البيانات الخلفية لموقع الويب أو التطبيق.

يقوم المتسللون بإدخال الأوامر من خلال الحقول التي تواجه المستخدم مثل أشرطة البحث ونوافذ تسجيل الدخول. يتم بعد ذلك تمرير الأوامر إلى قاعدة البيانات، مما يطالبها بإعادة البيانات الخاصة مثل أرقام بطاقات الائتمان أو تفاصيل العميل.

6. ثغرات يوم الصفر – Zero-day exploits:

يشير مصطلح Zero-Day Exploit إلى استغلال ثغرة في الشبكة عندما تكون جديدة وتم الإعلان عنها مؤخرًا – قبل إصدار التصحيح و / أو تنفيذه.

يُسرع مهاجمو يوم الصفر إلى الثغرة الأمنية التي تم الكشف عنها في نافذة زمنية صغيرة حيث لا يوجد حل / تدابير وقائية. وبالتالي، فإن منع هجمات Zero-day يتطلب مراقبة مستمرة، واكتشافًا استباقيًا، وممارسات مرنة لإدارة التهديدات.

7. نفق DNS tunneling – DNS:

نفق DNS يخفي حركة المرور الضارة داخل حزم DNS، مما يسمح له بتجاوز جدران الحماية وإجراءات الأمان الأخرى.

يستخدم المهاجمون السيبرانيون نفق DNS لإنشاء قنوات اتصال سرية، والتي يمكنهم استخدامها لاستخراج البيانات بصمت أو إنشاء اتصالات بين البرامج الضارة وخادم القيادة والتحكم (C&C).

كيف يمكن لاستراتيجيات الأمن السيبراني التقليل من الهجمات الإلكترونية؟

يُعرف الأمن السيبراني بالممارسة الصحيحة لحماية الأنظمة الهامة والمعلومات الحساسة من الهجمات الرقمية باستخدام مزيج من التكنولوجيا والأشخاص والعمليات.

وبالتالي، يمكن للأفراد والمنظمات الحد من الهجمات الإلكترونية من خلال تنفيذ بعض أنظمة واستراتيجيات الأمن السيبراني. وفيما يلي بعض هذه استراتيجيات التي يمكن الاعتماد عليها:

1. تقليل عمليات نقل البيانات

غالبًا ما يكون نقل البيانات بين الأجهزة التجارية والأجهزة الشخصية أمرًا لا مفر منه نتيجة لزيادة عدد الموظفين الذين يعملون عن بُعد. وبالتالي يؤدي الاحتفاظ بالبيانات الحساسة على الأجهزة الشخصية إلى زيادة قابلية التعرض للهجمات الإلكترونية بشكل كبير.

2. تنزيل البيانات بحذر

قد يؤدي تنزيل الملفات من مصادر لم يتم التحقق منها إلى تعريض أنظمتك وأجهزتك لمخاطر أمنية. وبالتالي، من المهم تنزيل الملفات من المصادر الموثوقة فقط، وتجنب التنزيلات غير الضرورية لتقليل تعرض جهازك للبرامج الضارة.

3. تحسين أمان كلمة المرور

قوة كلمة المرور هي خط الدفاع الأول ضد مجموعة متنوعة من الهجمات. يعد استخدام سلاسل من الرموز التي ليس لها معنى، والتغييرات المنتظمة لكلمة المرور وعدم كتابتها أو مشاركتها خطوة حاسمة لحماية بياناتك الحساسة.

4. تحديث برنامج الجهاز

يعمل موفرو البرامج بجد على جعل برامجهم أكثر أمانًا بشكل مستمر، وبالتالي فإن تثبيت آخر التحديثات بانتظام سيجعل أجهزتك أقل عرضة للهجمات.

5. مراقبة تسرب البيانات

ستساعد المراقبة المنتظمة لبياناتك وتحديد التسريبات الحالية في التخفيف من التداعيات المحتملة من تسرب البيانات على المدى الطويل. في هذا السياق، يمكن لأدوات مراقبة خرق البيانات أن تنبهك إلى أي نشاط مشبوه لاتخاذ التدابير اللازمة.

6. تطوير خطة الاستجابة للخرق

يمكن أن تحدث الهجمات الإلكترونية حتى لأكثر الشركات حرصًا وانضباطًا. سيساعد وضع خطة رسمية لإدارة حوادث خرق البيانات المحتملة، وخطة الاستجابة الأساسية للهجوم السيبراني، وخطة استعادة الهجمات الإلكترونية، المؤسسات والأفراد على الاستجابة للهجمات الفعلية واحتواء الأضرار المحتملة.

المصادر:

كتاب “دليل الأمن السيبراني في التحول الرقمي – Guide to Cybersecurity in Digital Transformation” لمؤلفه Dietmar P. F. Möller

موقع ibm.com _ مقال بعنوان ?What is a cyberattack

موقع datto.com مقال بعنوان : Common Types of Cyber Attacks

أساسيات الأمن السيبراني – منصة سيسكو التعليمية cisco.com

اقرأ أيضا: